Active Directory está detrás de una gran cantidad de trabajo diario en IT. Si gestiona usuarios, portátiles, recursos compartidos de archivos, permisos o políticas de Windows, se topa constantemente con AD.

Esta guía le explica qué es Active Directory, cómo funciona y qué significan en la práctica los términos básicos.

También verá cómo se compara AD con Microsoft Entra ID y qué herramientas le ayudan a gestionarlo.

¿Qué es Active Directory?

Active Directory (AD) proporciona a las organizaciones un lugar centralizado desde el que gestionar el personal, los equipos y el acceso. En lugar de crear cuentas por separado en cada ordenador portátil, servidor y aplicación, basta con crear identidades una sola vez y, a continuación, controlar lo que esas identidades pueden hacer en toda la red.

Si gestiona IT para más de un puñado de usuarios, casi siempre querrá un sistema que pueda responder a preguntas como:

- ¿Quién es usted?

- ¿Qué dispositivo utiliza?

- ¿A qué tiene permiso para acceder?

- ¿Qué normas de seguridad debe cumplir su dispositivo?

Active Directory responde a estas preguntas.

¿Por qué existe Active Directory?

Ubicaciones. Los dispositivos van y vienen, las aplicaciones cambian y los requisitos de seguridad se vuelven más estrictos. Cuando se gestiona todo eso manualmente, el caos aparece rápidamente:

- Los usuarios olvidan sus contraseñas y se quedan sin poder acceder.

- Las personas conservan el acceso tras los cambios de función.

- Los dispositivos se desvían de la configuración de seguridad.

- El departamento de IT dedica días enteros a tareas repetitivas relacionadas con las cuentas.

Active Directory resuelve este problema creando un sistema compartido de registro de identidades y accesos en redes Windows (y más allá, con las integraciones adecuadas). Se establecen las reglas una sola vez y luego se aplican a miles de terminales.

¿Qué gestiona realmente Active Directory?

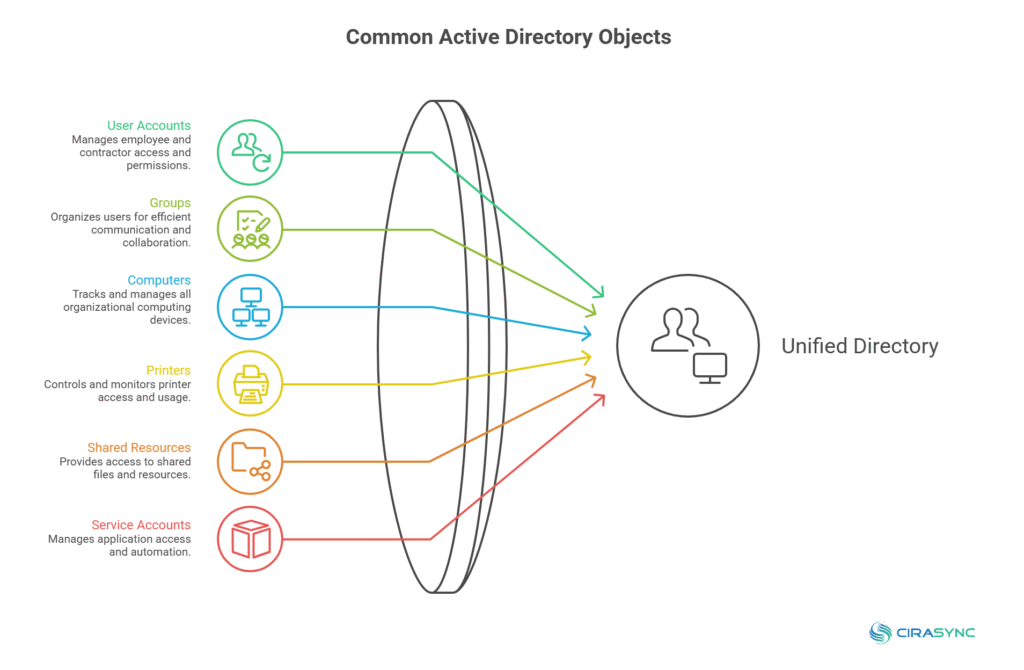

AD almacena «datos de directorio» sobre elementos de su red. En el lenguaje de AD, esos «elementos» se convierten en objetos.

Los objetos comunes de AD incluyen:

- Cuentas de usuario (empleados, contratistas, becarios)

- Grupos (Ventas, Administradores de IT, Aprobadores financieros)

- Ordenadores (portátiles, de sobremesa, servidores)

- Impresoras

- Carpetas y recursos compartidos

- Cuentas de servicio que utilizan las aplicaciones

- Políticas y ajustes de configuración

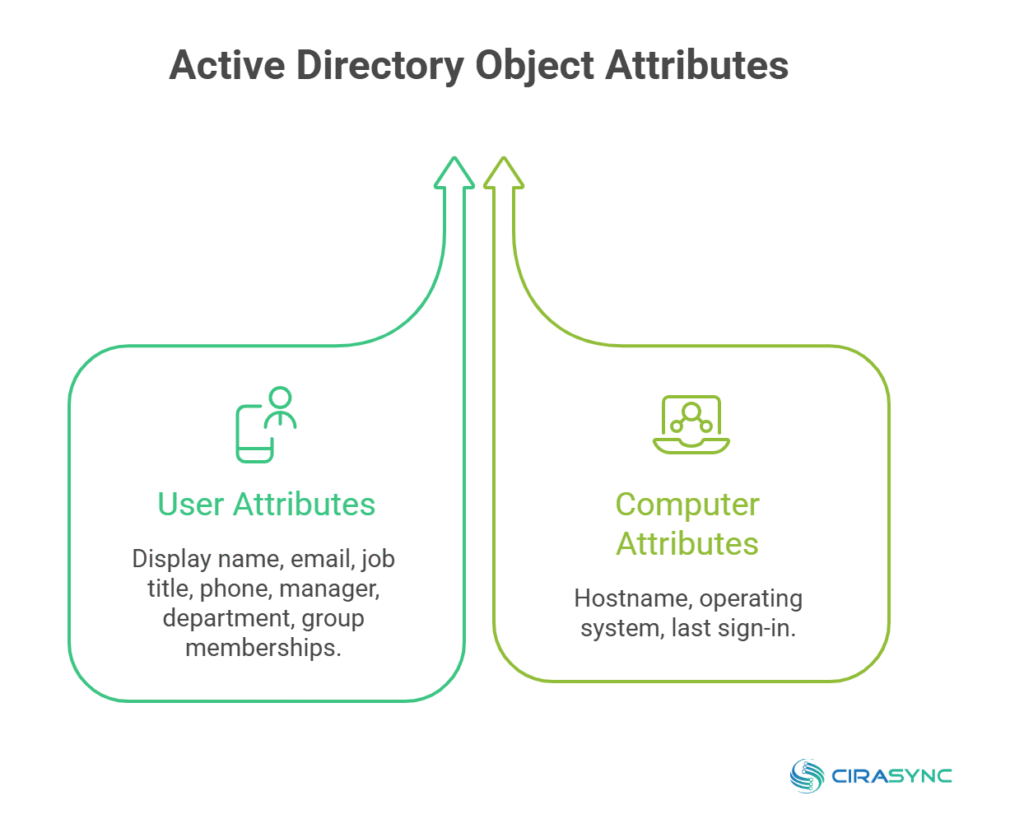

Cada objeto incluye atributos. Un objeto de usuario puede incluir un nombre para mostrar, una dirección de correo electrónico, un cargo, un número de teléfono, un responsable, un departamento y pertenencias a grupos. Un objeto de equipo puede incluir un nombre de host, un sistema operativo y el último inicio de sesión.

Los administradores utilizan estos atributos constantemente. Puede filtrar usuarios por departamento, aplicar políticas a una oficina determinada o conceder acceso en función de la pertenencia a un equipo.

Tareas comunes de Active Directory que realizan los administradores

Aunque nunca llegue a ser el responsable de AD dentro de su organización, se encontrará con estos flujos de trabajo:

- Crear usuarios, establecer atributos y asignar pertenencia a grupos.

- Restablecer contraseñas y desbloquear cuentas

- Unir equipos al dominio

- Mover objetos a las unidades organizativas (OU) correctas.

- Aplicar GPO (objetos de política de grupo) para la configuración y los ajustes de seguridad.

- Crear permisos para compartir archivos mediante grupos

- Configurar la delegación para el servicio de asistencia técnica y otros equipos

- Mantener la salud, los parches y la replicación de DC.

PowerShell puede acelerar casi todo este proceso. Cuando necesitas crear 300 usuarios, probablemente no quieras estar haciendo clic en una interfaz gráfica de usuario (GUI) todo el día. Lo que quieres son scripts que se ejecuten de forma segura y predecible.

PowerShell es un marco de automatización de tareas y gestión de configuraciones desarrollado por Microsoft que combina un shell de línea de comandos con un lenguaje de scripting. Los administradores de IT lo utilizan para gestionar Windows, Microsoft 365, Azure y otros sistemas mediante comandos y scripts.

Componentes clave de Active Directory que debe conocer

1. Servicios de dominio de Active Directory

La mayoría de las personas se refieren a los Servicios de dominio de Active Directory (AD DS) cuando hablan de «Active Directory». AD DS ejecuta el directorio central: identidades, autenticación, autorización y políticas.

Cuando su organización ejecuta AD DS, normalmente opera:

- Un dominio

- Controladores de dominio

- DNS compatible con AD

- Política de grupo

2. Controladores de dominio

Un controlador de dominio (DC) ejecuta la base de datos del directorio y gestiona los inicios de sesión. Cuando un usuario inicia sesión en un dispositivo Windows unido al dominio, el dispositivo se comunica con un DC para verificar la identidad y recuperar la información de acceso.

Los controladores de dominio también:

- Aplica políticas de contraseñas

- Emite tickets Kerberos para el inicio de sesión único.

- Almacena y replica los cambios en el directorio.

- Ayuda a aplicar la política de grupo

Normalmente se ejecutan varios controladores de dominio para que el directorio siga funcionando cuando falla un servidor o un sitio pierde conectividad.

3. La base de datos del directorio

AD almacena los datos del directorio en una base de datos llamada NTDS.dit (New Technology Directory Services). Los controladores de dominio conservan una copia de esa base de datos y sincronizan los cambios mediante la replicación.

Nunca se edita esta base de datos directamente. Se utilizan herramientas como Usuarios y equipos de Active Directory, PowerShell o herramientas basadas en LDAP para realizar cambios de forma segura. LDAP son las siglas de Lightweight Directory Access Protocol (Protocolo ligero de acceso a directorios).

Jerarquía de dominios activos

La publicidad utiliza una jerarquía. La gente oye estos términos y se asusta un poco, pero los términos suenan más graves de lo que realmente son. Repasemos su jerarquía con más detalle.

Dominio

Un dominio agrupa objetos bajo un único límite administrativo. También proporciona un espacio de identidad compartido. Cuando un usuario inicia sesión con un nombre de usuario como jane@company.com, el dominio gestiona esa identidad.

Un dominio también define:

- Políticas de contraseñas y cuentas (con algunos matices importantes)

- Relaciones de confianza con otros dominios

- Ámbito administrativo para muchas tareas

Unidades organizativas

Una unidad organizativa (OU) agrupa objetos para facilitar la delegación y la aplicación de políticas. Por ejemplo, puede crear unidades organizativas para:

- Estaciones de trabajo

- Servidores

- Usuarios

- Departamentos

- Ubicaciones

Los administradores vinculan los objetos de política de grupo (GPO) a las unidades organizativas. Esa vinculación le permite aplicar la configuración solo a los objetos dentro de esa unidad organizativa. También puede delegar el control. Por ejemplo, el servicio de asistencia técnica puede restablecer contraseñas en la unidad organizativa «Usuarios», pero no puede tocar los servidores.

Árbol

Un árbol agrupa uno o más dominios en un espacio de nombres DNS contiguo. Por ejemplo:

- corp.example.com

- sales.corp.example.com

Bosque

En la parte superior se encuentra un bosque. Puede contener varios árboles y dominios. El bosque comparte:

- Un esquema

- Un catálogo global

- Confianza entre dominios

- Configuración de todo el bosque

En la práctica, el bosque actúa como la última frontera de seguridad. Muchas decisiones de seguridad comienzan con la pregunta: «¿Confiamos en este bosque?».

Active Directory frente a Entra ID: ¿cuál es la diferencia?

Piense en Active Directory como su sistema de identidad local para redes Windows. Se ejecuta en Windows Server, utiliza Kerberos y permite inicios de sesión en dominios, recursos compartidos de archivos, impresoras y directivas de grupo.

Cuando su organización depende de la infraestructura clásica de Windows, AD se encuentra justo en el centro de la misma.

Microsoft Entra ID (antes Azure AD) se centra en la identidad en la nube. Inicia sesión a los usuarios en Microsoft 365 y miles de aplicaciones SaaS, admite la autenticación moderna (como OAuth 2.0 y OpenID Connect) y se combina de forma natural con el acceso condicional y la autenticación multifactor (MFA).

También gestiona la identidad de los dispositivos basados en la nube a través de Entra Join y colabora estrechamente con Intune para el control de los dispositivos.

Muchas organizaciones utilizan ambos. AD gestiona las necesidades del dominio local, mientras que Entra ID gestiona las aplicaciones en la nube y las políticas de acceso remoto.

A continuación, herramientas como Microsoft Entra Connect o Entra Cloud Sync vinculan las identidades, de modo que los usuarios pueden utilizar el mismo conjunto de credenciales en ambos entornos.

| Categoría | Directorio activo (AD DS) | Microsoft Entra ID |

| Dónde vive | Sus servidores, normalmente controladores de dominio de Windows Server. | Cliente de Microsoft Cloud |

| Trabajo principal | Identidad de dominio para redes Windows y recursos locales | Identidad en la nube para aplicaciones SaaS y Microsoft 365 |

| Estilo de inicio de sesión | Inicio de sesión en el dominio, SSO basado en Kerberos en la LAN | Inicio de sesión en la web y en la aplicación con protocolos modernos |

| Protocolos de autenticación comunes | Kerberos, NTLM, LDAP | OAuth 2.0, OpenID Connect, SAML |

| Identidad del dispositivo | Unión de dominio para dispositivos Windows | Entra join, dispositivos registrados en Entra |

| Política y control de acceso | Política de grupo, segmentación basada en unidades organizativas, listas de control de acceso (ACL) en recursos | Acceso condicional, controles MFA, políticas basadas en el riesgo (cuando están habilitadas) |

| Recursos más adecuados | Servidores de archivos, impresoras, aplicaciones heredadas, servicios internos basados en Windows. | Microsoft 365, aplicaciones SaaS, acceso externo, SSO moderno |

| Estructura del directorio | Dominios, bosques, unidades organizativas, enlaces GPO | Inquilinos, usuarios, grupos, registros de aplicaciones |

| Herramientas de administración | ADUC, GPMC, PowerShell, herramientas LDAP | Centro de administración de entra, Graph, PowerShell |

| Caso de uso típico «imprescindible». | Autenticación de dominio de Windows y directiva de grupo en muchos equipos | Inicio de sesión seguro en aplicaciones en la nube con MFA y acceso condicional |

| Cómo se conectan las organizaciones | Entra Connect o Cloud Sync sincroniza usuarios y grupos. | Entra ID consume identidades sincronizadas para el acceso a la nube. |

Las 3 mejores herramientas de gestión de Active Directory

1. CiraSync

CiraSync es una herramienta de gestión de Active Directory de primer nivel. Resuelve un problema que se presenta en casi todos los entornos de AD o Microsoft 365: los empleados necesitan la Lista global de direcciones en sus teléfonos, sin tener que recurrir a la búsqueda.

Como se mencionó anteriormente, las organizaciones suelen utilizar Active Directory y Entra ID. Los administradores sincronizan los datos de AD con Entra ID, conectan CiraSync a Entra AD y eligen qué listas de contactos o calendarios compartidos sincronizar.

A continuación, CiraSync envía las actualizaciones a los dispositivos iOS y Android, manteniendo los nombres, números y títulos actualizados automáticamente. De este modo, se reducen los tickets de contacto y se mantiene la coherencia de los datos del directorio en todos los dispositivos móviles.

2. ManageEngine ADManager Plus

ManageEngine ADManager Plus agiliza el trabajo diario con Active Directory cuando se cansa de hacer clic. Puede aprovisionar y desaprovisionar usuarios, gestionar grupos, mover objetos, restablecer contraseñas y ejecutar actualizaciones masivas desde una sola consola.

A continuación, extraiga informes para encontrar cuentas obsoletas, permisos arriesgados y tareas de limpieza que sigue posponiendo. Esto admite flujos de trabajo de delegación y aprobación, por lo que el servicio de asistencia técnica puede gestionar los cambios rutinarios sin necesidad de tener todos los poderes administrativos.

ADManager Plus también cubre las tareas de Microsoft 365 y las automatizaciones programadas. También puede exportar informes para auditorías.

3. One Identity Active Roles

One Identity Active Roles establece medidas de seguridad para la administración de AD, especialmente cuando muchas personas acceden al directorio. Usted establece políticas para los cambios de usuarios y grupos, y luego ejecuta acciones a través de flujos de trabajo y aprobaciones para que los administradores sigan las mismas reglas.

Active Roles realiza un seguimiento del historial de cambios y admite la delegación basada en roles, lo que le ayuda a limitar quién puede cambiar los objetos privilegiados.

Los equipos suelen elegirlo para entornos híbridos que incluyen AD y Entra ID, además de auditorías que exigen una responsabilidad clara. También ofrece interfaces web para tareas administrativas delegadas.

Para resumir

Active Directory le proporciona estructura. Convierte el control de identidades, accesos y dispositivos en algo que puede gestionar sin un trabajo manual interminable.

Una vez que comprende los dominios, los controladores de dominio, los grupos y la política de grupo, muchos problemas informáticos «aleatorios» empiezan a parecer menos aleatorios.

A continuación, Entra ID añade la capa de nube para los inicios de sesión modernos y el acceso a SaaS, y muchos equipos ejecutan ambos simultáneamente. Si trata AD como infraestructura central y mantiene una seguridad estricta, facilitará el funcionamiento de todo lo demás en su entorno.

Preguntas frecuentes

Active Directory (AD) le ofrece un sistema centralizado para gestionar usuarios, equipos y accesos en una red Windows. Basta con crear las identidades una sola vez para controlar a qué pueden acceder, como recursos compartidos de archivos, aplicaciones, impresoras y sistemas internos. De este modo, se evita tener que realizar la misma configuración en cada equipo.

¿Qué hace un controlador de dominio?

Un controlador de dominio ejecuta el directorio y gestiona los inicios de sesión. Verifica los nombres de usuario y las contraseñas, emite tickets Kerberos para el inicio de sesión único y responde a las búsquedas en el directorio. También ayuda a aplicar políticas como las reglas de contraseñas y la configuración de bloqueo de cuentas.

¿Cuál es la diferencia entre un dominio, una unidad organizativa y un bosque?

Un dominio agrupa identidades y recursos bajo un único límite administrativo. Una unidad organizativa (OU) le ayuda a organizar objetos y aplicar políticas de grupo o delegaciones a una parte específica del directorio. Un bosque se encuentra en la parte superior y actúa como un contenedor más grande que alberga uno o más dominios que comparten un esquema y una confianza.

¿Qué hace LDAP en un entorno de Active Directory?

LDAP permite a las aplicaciones y administradores consultar datos del directorio. Una aplicación puede solicitar a AD el correo electrónico, el departamento o la pertenencia a un grupo de un usuario a través de LDAP. Las herramientas de administración también utilizan consultas de tipo LDAP cuando se buscan, filtran y actualizan objetos.

¿Active Directory es solo para Windows?

AD DS se centra en Windows, sí, pero no tiene por qué limitarse exclusivamente a Windows. Muchos sistemas y aplicaciones que no son de Windows pueden seguir utilizando AD para la autenticación o la búsqueda de directorios a través de protocolos como LDAP y Kerberos. Verás que los servidores Linux, los sistemas NAS, las VPN y muchas aplicaciones empresariales se integran con AD. Aun así, la unión a dominios Windows y la política de grupo siguen siendo las áreas en las que AD se siente más nativo.

¿Cuáles son los cuatro tipos de Active Directory?

La mayoría de la gente agrupa Active Directory en cuatro servicios principales:

1. Servicios de dominio de Active Directory (AD DS) para dominios, autenticación, usuarios, equipos y directiva de grupo.

2. Servicios de directorio ligero de Active Directory (AD LDS) para necesidades de directorio LDAP a nivel de aplicación sin funciones de dominio completas.

3. Active Directory Certificate Services (AD CS) for certificates and PKI used by items such as smart cards, device certificates, and TLS.

4. Servicios de federación de Active Directory (AD FS) para el inicio de sesión federado y el inicio de sesión único entre AD y aplicaciones u organizaciones externas.